윈도우 PC를 켜면 수백 개의 프로세스가 백그라운드의 프로그램과 함께 실행됩니다. 보이지 않기 때문에 우리는 보이는 프로그램이나 창에 집중합니다. 시작 앱에서 다른 프로그램에 필요한 프로세스에 이르기까지, 우리의 PC는 백그라운드에서 실행되는 많은 프로세스 없이도 잘 실행될 수 있습니다.

백그라운드 프로세스 수가 증가함에 따라 성능이 저하됩니다. PC가 느려지고 여러 프로그램을 동시에 작업하기 어려워집니다. 성능을 개선하려면 이러한 백그라운드 프로세스를 비활성화하거나 종료해야 합니다. 이 가이드를 따라 PC를 더 빨리 실행하기 위해 PC를 깨지 않고 안전하게 종료할 수 있는 프로세스에 대해 자세히 알아보세요.

윈도우 11에서 종료할 수 있는 Windows 백그라운드 프로세스는 무엇입니까?

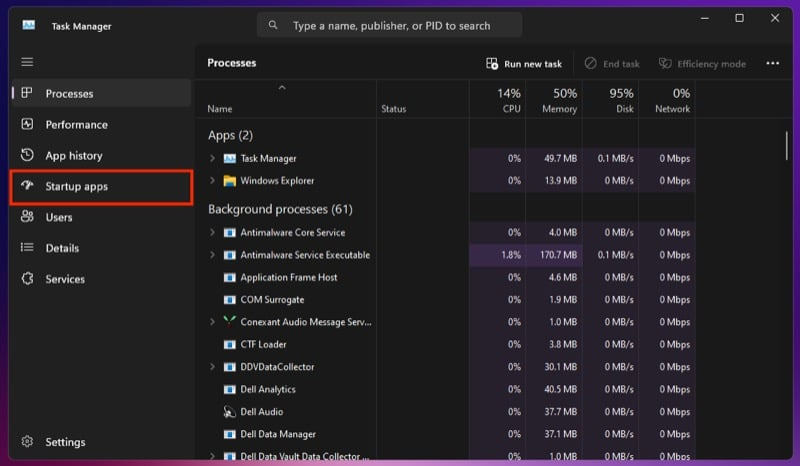

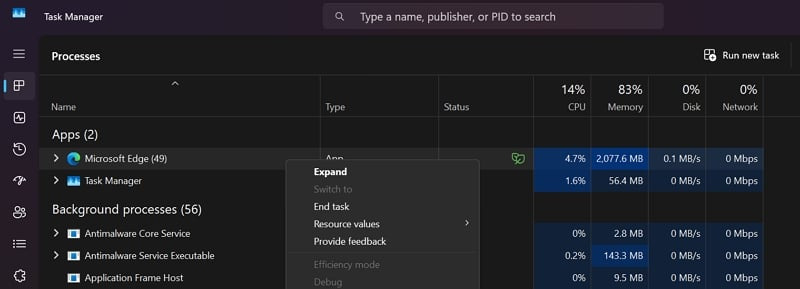

작업 관리자에서 PC에서 활발하게 실행 중인 프로그램과 프로세스 목록을 볼 수 있습니다. 프로그램이나 프로세스에서 얼마나 많은 시스템 리소스를 사용하고 있는지 확인할 수 있습니다. 프로그램과 프로세스를 검사하여 리소스를 많이 사용하는 프로그램을 종료하거나 비활성화할 수 있습니다. 일반 윈도우 11 PC에서는 다음 프로세스를 안전하게 종료할 수 있습니다.

사용하지 않는 프로그램

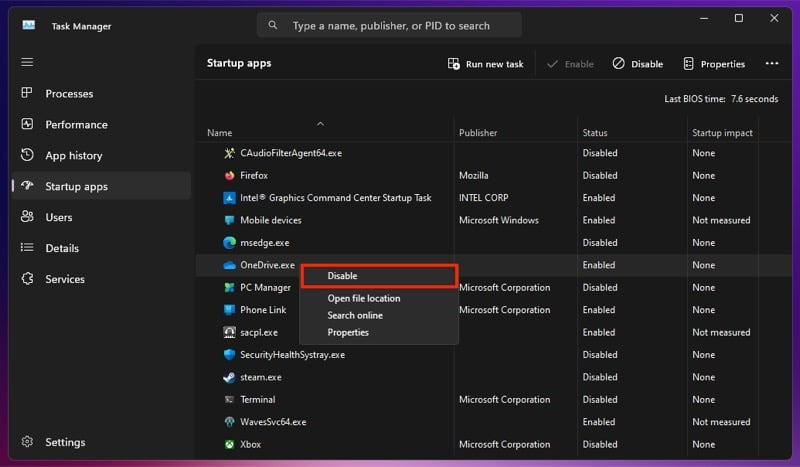

앞서 말했듯이 Windows PC를 시작하면 시작 앱과 관련 프로세스가 백그라운드에서 실행됩니다. 이러한 프로그램은 많은 시스템 리소스를 소모하여 다른 프로그램이 최상의 상태로 실행되기 어렵게 만듭니다. Ctrl+Shift+Esc 키보드 단축키를 사용하여 PC에서 작업 관리자를 열고 PC에서 실행 중인 프로그램을 확인하세요.

대부분의 프로그램은 앱 에서 찾을 수 있습니다. 현재 사용하지 않는 프로그램을 마우스 오른쪽 버튼으로 클릭하고 상황에 맞는 메뉴 옵션에서 작업 끝내기를 선택합니다.

사용하지 않는 모든 프로그램을 종료할 때까지 프로세스를 반복합니다. VPN, 스크린샷 프로그램 등과 같은 일부 프로그램은 백그라운드 프로세스에 속합니다. 백그라운드 프로세스에서 사용하지 않는 프로그램을 찾아 종료합니다. 이렇게 하면 PC 성능이 크게 향상됩니다.

윈도우 11 블로트웨어 프로그램

윈도우 11을 설치하면 Microsoft Teams, Phone Link, Copilot, Microsoft ClipChamp와 같은 많은 프로그램이 PC에 기본적으로 설치되어 있는 것을 볼 수 있습니다. 많은 사람들이 사전 설치된 모든 프로그램의 일부도 사용하지 않습니다. 이러한 프로그램 중 일부는 자동으로 백그라운드에서 프로세스로 실행됩니다. 백그라운드 프로세스에서 찾아서 종료합니다.

종료할 수 있는 프로그램이나 프로세스는 다음과 같습니다.

- 부조종사

- 개발자 홈

- 가족

- 피드백 허브

- 게임 바

- 지도

- 마이크로소프트 팀

- 마이크로소프트 할 일

- 혼합 현실 포털

- MSN 뉴스 또는 뉴스

- 원노트

- Microsoft 365 앱

- 사람들

- 전화 링크

- 엑스박스

- 원드라이브

문제 없이 안전하게 해당 프로그램이나 프로세스를 종료할 수 있습니다. 우리 대부분은 Microsoft Edge를 무시하고 Google Chrome이나 익숙한 다른 브라우저를 사용합니다. Microsoft Edge를 사용하지 않더라도 자동으로 백그라운드에서 실행됩니다. 팬이 아니라면 종료해야 합니다.

PC를 사용할 때마다 이러한 프로세스를 종료하는 것이 번거로워지면 BCUninstaller와 같은 무료 타사 제거 프로그램을 사용하여 사용하지 않는 프로그램을 제거할 수 있습니다.

높은 리소스 소모 프로세스

작업 관리자에서 프로그램 및 프로세스 목록과 함께 각 프로그램 또는 프로세스가 PC에서 얼마나 많은 것을 사용하는지 확인합니다. PC가 느리게 작동하는 이유를 알려줍니다. 프로세스가 메모리 또는 CPU를 더 많이 소모하는지 확인하고 해당 프로세스를 종료합니다. 중요한 프로세스는 종료 버튼을 선택하면 회색으로 표시되므로 종료할 수 없습니다.

적극적으로 사용하고 있는 프로그램과 관련된 프로세스를 종료하지 않도록 주의하세요. Adobe Creative Suite 제품을 사용하는 경우 많은 시스템 리소스를 사용하는 백그라운드 프로세스가 함께 제공됩니다. 사용하지 않지만 높은 시스템 리소스를 소모하는 프로세스만 종료하세요.

외부 주변 장치와 관련된 프로세스

우리는 키보드와 마우스부터 외장 하드 드라이브까지 많은 외장 주변기기를 PC에 연결합니다. 이러한 주변기기를 사용자 지정할 수 있는 프로그램이 함께 제공됩니다. PC에 설치하면 시작 시 자동으로 실행되도록 설정됩니다. 시스템 리소스를 사용하여 PC 성능을 방해하기 때문에 항상 실행할 필요는 없습니다.

작업 관리자를 열고 외부 주변 장치와 관련된 프로그램을 찾아서 종료합니다. 종료한 후 주변 장치를 사용하는 데 문제가 있으면 PC를 다시 시작하여 다시 시작합니다. 외부 액세서리의 기능을 방해하는 프로세스를 실행하고 나머지 프로세스를 종료합니다.

윈도우에서 백그라운드에서 실행되는 불필요한 프로그램 종료

PC에서 백그라운드에서 실행되는 많은 프로그램이 필요하지 않습니다. 우리가 시작하거나 알아차리지 못한 채 시작 시 실행됩니다. 이러한 프로그램의 대부분은 설치 중에 실행되도록 설정되어 있습니다. 사용하지 않을 때 종료하거나 PC의 효율적인 성능을 위해 시작 앱을 비활성화 할 수 있습니다.

백그라운드에서 실행되는 대부분의 프로세스와 프로그램은 윈도우에 사전 설치된 블로트웨어입니다. 불필요한 프로그램을 제거하는 것이 궁극적인 해결책입니다. 일부 중요한 프로그램의 기능을 손상시킬 수 있으므로 이해하지 못하는 프로세스를 종료하지 마십시오.

윈도우 백그라운드 프로세스에 대한 FAQ

1. 어떤 백그라운드 프로세스가 불필요한지 어떻게 알 수 있나요?

PC에서 작업 관리자를 열면 백그라운드에서 실행되는 많은 프로그램과 프로세스가 보입니다. 대부분은 Windows 또는 다른 프로그램과 관련된 프로그램의 이름을 따서 명명되었습니다. 프로세스를 이해하지 못하는 경우 해당 프로세스를 마우스 오른쪽 버튼으로 클릭하고 상황에 맞는 메뉴에서 세부 정보로 이동을 선택합니다.

설명 탭 에서 프로세스와 관련된 서비스 또는 프로그램을 찾을 수 있는 세부 정보가 열립니다.

2. 윈도우 11에서 실행 중인 프로세스의 수를 어떻게 볼 수 있나요?

작업 관리자에서 직접 실행 중인 앱과 백그라운드 프로세스의 수를 볼 수 있습니다. 앱과 백그라운드 프로세스는 해당 범주로 구분되어 있으며 옆에 숫자가 있습니다. 숫자는 그 당시 PC에서 실행 중인 프로세스나 프로그램을 나타냅니다.

*참고한 원본 글: https://techpp.com/2025/03/13/windows-11-background-processes/